Bienvenue dans notre rapport sur les menaces DDoS au quatrième et dernier trimestre 2022. Ce document présente les tendances et les statistiques relatives au panorama des menaces DDoS, telles que nous les avons observées sur le réseau mondial de Cloudflare.

Au dernier trimestre de l'année, pendant que des milliards de personnes dans le monde célébraient des fêtes et événements tels que Thanksgiving, Noël, Hanoukka, le Black Friday, la fête des célibataires et le Nouvel An, les attaques DDoS ont perduré et ont même progressé en termes d'ampleur, de fréquence et de sophistication, tout en tentant de perturber notre mode de vie.

Les défenses anti-DDoS automatisées de Cloudflare ont tenu bon et ont atténué des millions d'attaques au cours du seul dernier trimestre. Nous avons réuni et analysé les données concernant toutes ces attaques et avons préparé les conclusions afin de vous aider à mieux comprendre le panorama des menaces.

Informations sur les attaques DDoS dans le monde

Au cours du dernier trimestre de l'année, en dépit d'une tendance à la baisse depuis un an, le trafic des attaques DDoS HTTP a encore augmenté de 79 % par rapport à l'année précédente. Si la plupart de ces attaques étaient de faible ampleur, Cloudflare a continuellement observé des attaques de l'ordre du térabit, des attaques DDoS comptant plusieurs centaines de millions de paquets par seconde et des attaques DDoS HTTP atteignant des dizaines de millions de requêtes par seconde, lancées depuis des botnets sophistiqués.

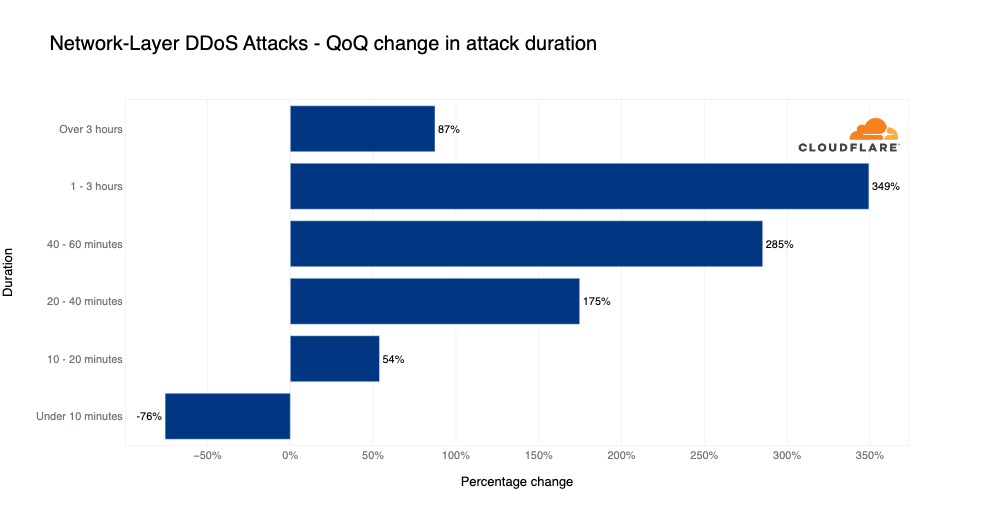

- Les attaques volumétriques ont connu une forte augmentation ; le nombre d'attaques présentant des débits supérieurs à 100 gigabits par seconde (Gb/s) a progressé de 67 % par rapport au trimestre précédent, tandis que le nombre d'attaques d'une durée supérieure à trois heures a augmenté de 87 % par rapport au trimestre précédent.

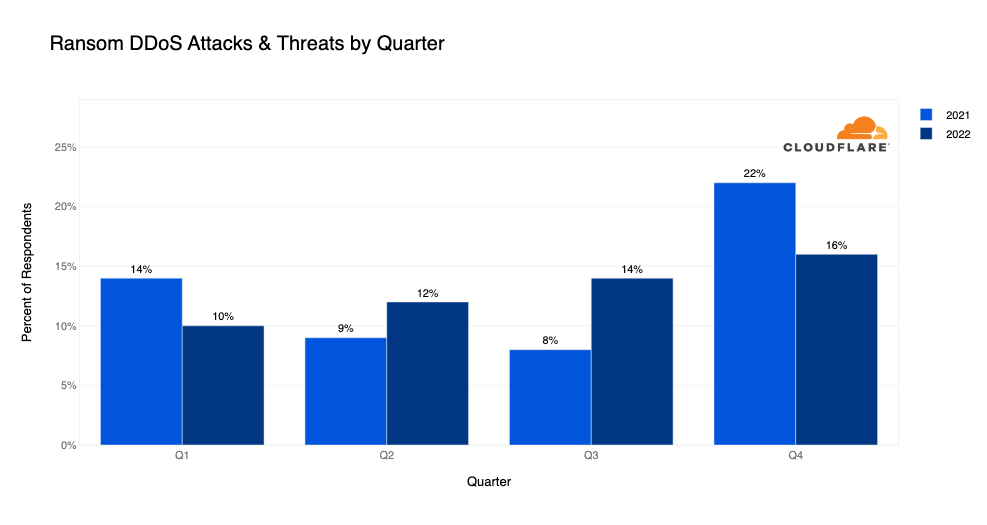

- Les attaques DDoS avec demande de rançon ont connu une augmentation régulière cette année. Au quatrième trimestre, plus de 16 % des personnes interrogées ont déclaré avoir reçu une menace ou une demande de rançon lors d'une attaque DDoS ayant ciblé leurs propriétés Internet.

Les secteurs les plus fréquemment ciblés par les attaques DDoS

- Les attaques DDoS HTTP ont constitué 35 % de l'ensemble du trafic acheminé vers les propriétés Internet dans les secteurs de l'aéronautique et de l'aérospatiale.

- De même, plus d'un tiers de l'ensemble du trafic acheminé vers les secteurs des jeux/jeux de hasard et de la finance était lié à des attaques DDoS sur la couche réseau.

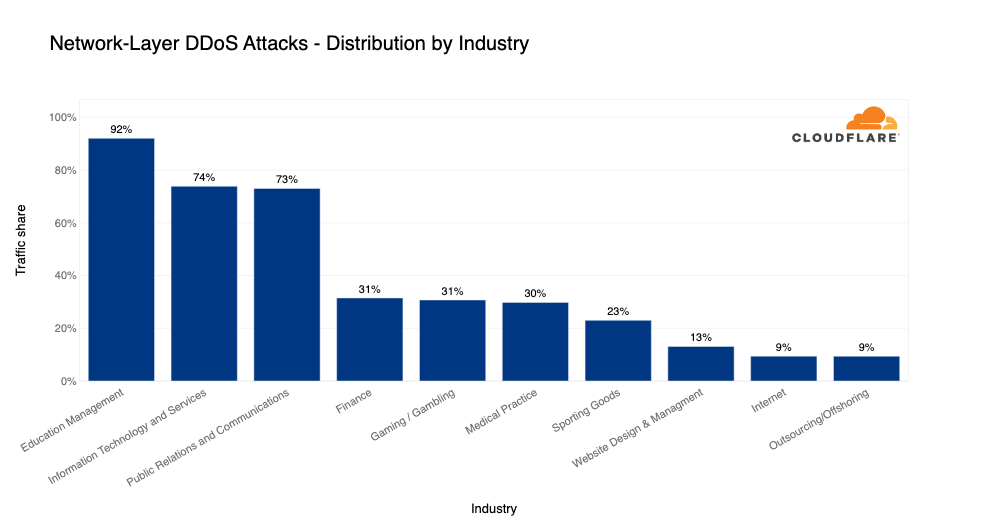

- Un pourcentage phénoménal (92 %) du trafic transitant vers les entreprises de gestion de l'éducation faisait partie d'attaques DDoS sur la couche réseau. De même, 73 % du trafic acheminé vers les secteurs des technologies et services de l'information et des relations et communications publiques était lié à des attaques DDoS sur la couche réseau.

Source et cibles des attaques DDoS

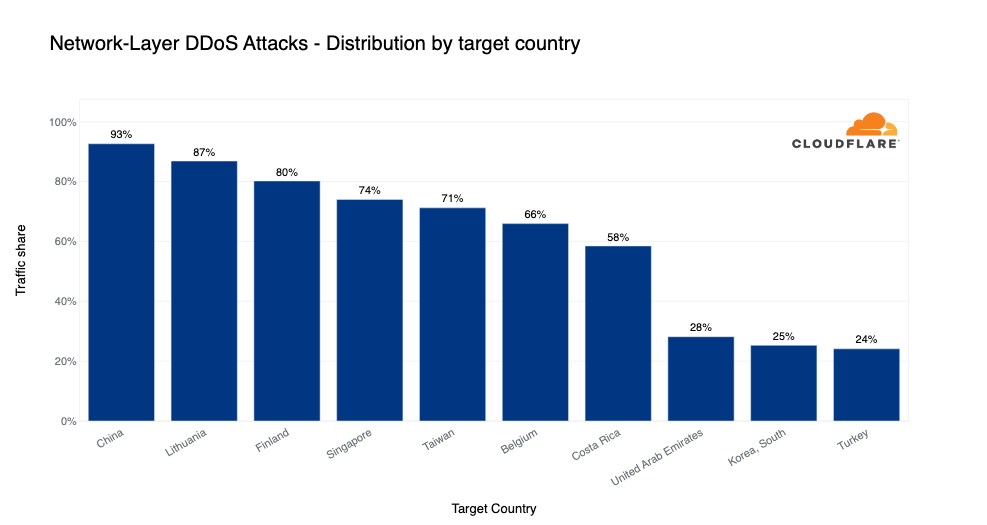

- Au quatrième trimestre, 93 % du trafic de la couche réseau acheminé vers les propriétés Internet chinoises protégées par Cloudflare faisait partie d'attaques DDoS sur la couche réseau. De même, plus de 86 % du trafic acheminé vers les clients de Cloudflare en Lituanie et 80 % du trafic transitant vers les clients de Cloudflare en Finlande étaient liés à une attaque.

- Au niveau de la couche d'application, plus de 42 % de l'ensemble du trafic acheminé vers les propriétés Internet géorgiennes protégées par Cloudflare faisait partie d'attaques DDoS HTTP. Ensuite viennent le Belize, avec 28 %, et Saint-Marin, en troisième position, avec un peu moins de 20 %. Près de 20 % de la totalité du trafic observé par Cloudflare en provenance de Libye était lié à des attaques DDoS sur la couche d'application.

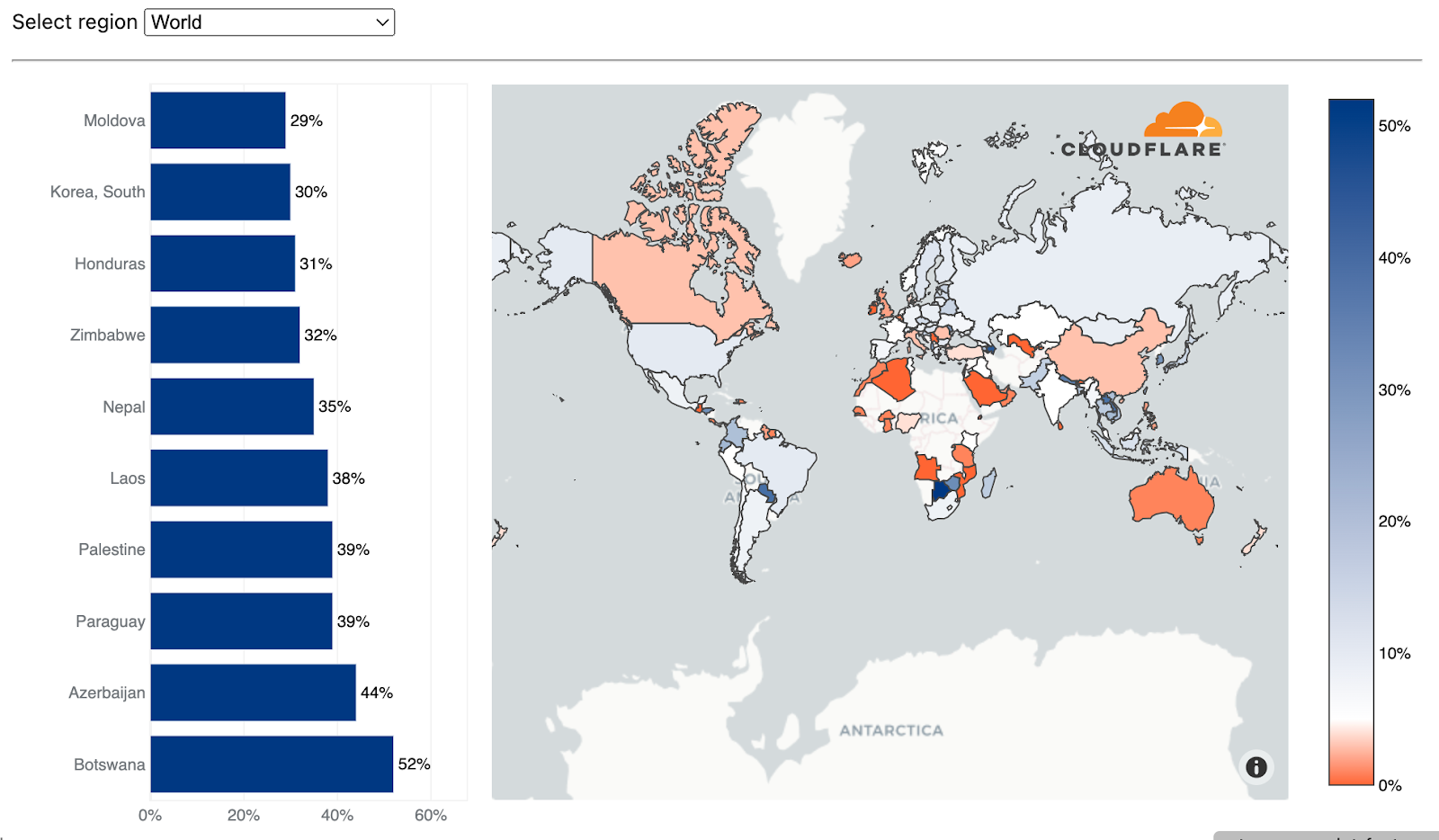

- Plus de 52 % de l'ensemble du trafic observé dans les datacenters de Cloudflare au Botswana était lié à des attaques DDoS sur la couche réseau. De même, dans les datacenters de Cloudflare en Azerbaïdjan, au Paraguay et en Palestine, le trafic lié à des attaques DDoS sur la couche réseau représentait environ 40 % de la totalité du trafic.

Une brève remarque : ce trimestre, nous avons modifié nos algorithmes dans le but d'améliorer la précision de nos données ; certains points de données ne sont donc pas comparables à ceux des trimestres précédents. Pour en savoir plus sur ces modifications, consultez la section suivante, Modifications des méthodologies d'établissement de rapports.

Pour accéder directement au rapport, cliquez ici.

Inscrivez-vous pour assister au webinaire DDoS Trends Webinar et en apprendre davantage sur les menaces émergentes et comment vous défendre contre elles.

Modifications des méthodologies d'établissement de rapports

Depuis notre premier rapport en 2020, nous avons toujours utilisé des pourcentages pour représenter le trafic d'attaque, c'est-à-dire le pourcentage de trafic d'attaque par rapport à l'ensemble du trafic, trafic légitime/d'utilisateurs inclus. Nous avons adopté cette démarche afin de normaliser les données, d'éviter les biais et de bénéficier de plus de flexibilité lors de l'incorporation des données de nouveaux systèmes d'atténuation dans le rapport.

Dans ce rapport, nous avons modifié les méthodes utilisées pour calculer certains de ces pourcentages lorsque nous regroupons les attaques selon certaines dimensions, telles que le pays cible, le pays source ou le secteur cible. Dans les sections concernant la couche d'application, nous divisions jusqu'à présent le nombre de requêtes HTTP/S liées à une attaque dans une dimension donnée par le nombre total de requêtes HTTP/S dans l'ensemble des dimensions. Dans la section concernant la couche réseau, spécifiquement dans les dimensions du secteur cible et du pays cible, nous divisions la quantité de paquets IP liés à une attaque dans une dimension donnée par le nombre total de paquets liés à une attaque dans toutes les dimensions.

À compter de ce rapport, nous divisons désormais uniquement le nombre de requêtes (ou paquets) liées à une attaque dans une dimension donnée par le nombre total de requêtes (ou paquets) transmis dans cette dimension donnée. Nous avons effectué ces modifications afin d'harmoniser nos méthodes de calcul dans l'ensemble du rapport et d'améliorer la précision des données, afin de mieux représenter le panorama des attaques.

À titre d'exemple, selon la méthode précédente, le secteur le plus fréquemment ciblé par des attaques DDoS sur la couche d'application était celui des jeux/jeux de hasard et des jeux d'argent. Les requêtes liées à des attaques contre ce secteur représentaient 0,084 % de l'ensemble du trafic (lié ou non à des attaques) acheminé vers l'ensemble des secteurs. Avec cette même précédente méthode, les secteurs de l'aéronautique et de l'aérospatiale se classaient à la 12e place. Le trafic lié à des attaques ciblant les secteurs de l'aéronautique et de l'aérospatiale représentait 0,0065 % de l'ensemble du trafic (lié ou non à des attaques) acheminé vers l'ensemble des secteurs. Toutefois, selon la nouvelle méthode, le secteur de l'aéronautique et de l'aérospatiale est devenu le secteur le plus fréquemment ciblé ; le trafic lié aux attaques représente 35 % de l'ensemble du trafic (lié ou non à des attaques) vers ce seul secteur. Et, toujours selon la nouvelle méthode, le secteur des jeux/jeux de hasard et des jeux d'argent se classe en 14e position, 2,4 % du trafic de ce secteur étant lié à des attaques.

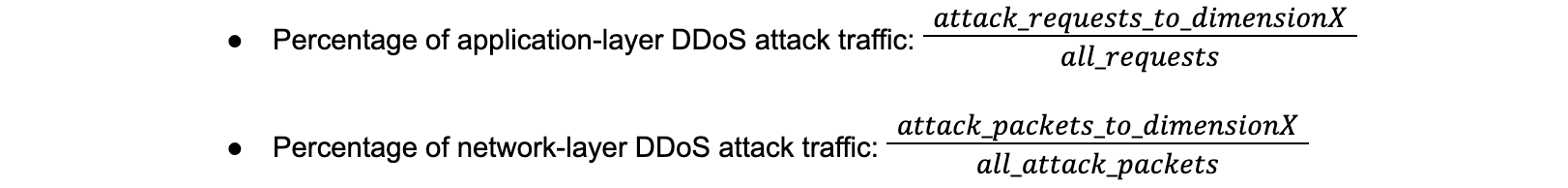

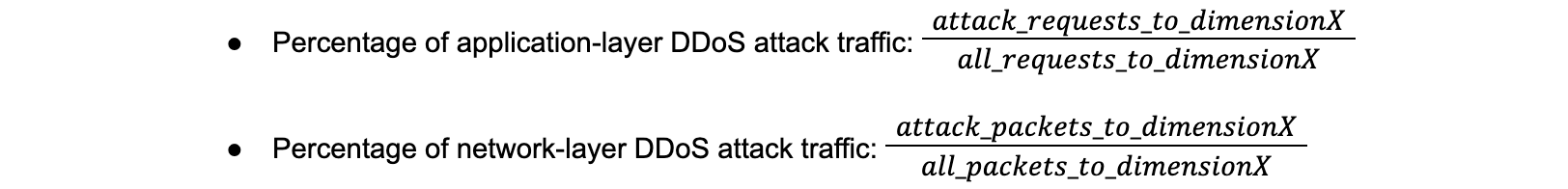

La méthode de calcul utilisée dans les précédents rapports pour calculer le pourcentage de trafic d'attaque dans chaque dimension était la suivante :

La nouvelle méthode de calcul utilisée à compter de ce rapport est la suivante :

Les modifications concernent les indicateurs suivants :

- Secteurs cibles d'attaques DDoS sur la couche d'application

- Pays cibles d'attaques DDoS sur la couche d'application

- Source d'attaques DDoS sur la couche d'application

- Secteurs cibles d'attaques DDoS sur la couche réseau

- Secteurs cibles d'attaques DDoS sur la couche réseau

Aucune autre modification n'a été apportée au rapport. Les indicateurs Source d'attaques DDoS sur la couche réseau emploient déjà cette méthode depuis le premier rapport. Par ailleurs, aucune modification n'a été apportée aux sections Attaques DDoS avec demande de rançon, Débit des attaques DDoS, Durée des attaques DDoS, Vecteurs d'attaques DDoS et Principales menaces émergentes. Ces mesures ne prennent pas en compte le trafic légitime, et aucun alignement méthodologique n'a été nécessaire.

En gardant cela à l'esprit, approfondissons maintenant l'exploration de ces connaissances et tendances. Vous pouvez également consulter une version interactive de ce rapport sur Cloudflare Radar.Attaques DDoS avec demande de rançon

Contrairement aux attaques par rançongiciel, où la victime est incitée à télécharger un fichier ou à cliquer sur un lien inclus dans un e-mail, entraînant alors le chiffrement et le verrouillage les fichiers de son ordinateur jusqu'au paiement d'une rançon, les attaques DDoS avec demande de rançon peuvent être beaucoup plus faciles à lancer pour les acteurs malveillants. Les attaques DDoS avec demande rançon ne nécessitent pas d'inciter la victime à ouvrir un e-mail ou cliquer sur un lien, et leur mise en œuvre ne nécessite pas non plus d'intrusion ou d'établissement d'une présence sur un réseau.

Lors d'une attaque DDoS avec demande de rançon, l'acteur malveillant n'a pas besoin d'accéder à l'ordinateur de la victime, mais seulement de l'inonder avec un volume de trafic suffisant pour impacter ses services Internet. L'acteur malveillant demande ensuite le paiement d'une rançon, généralement sous forme de bitcoins, pour mettre un terme à l'attaque et/ou éviter d'autres attaques.

Au dernier trimestre 2022, 16 % des clients de Cloudflare ayant répondu à notre étude ont déclaré avoir été la cible d'attaques DDoS HTTP assorties d'une menace ou d'une demande de rançon. Ce chiffre représente une augmentation de 14 % des signalements d'attaques DDoS avec demande de rançon par rapport au trimestre précédent, mais une baisse de 16 % par rapport à l'année précédente.

Notre méthode de calcul des tendances concernant les attaques DDoS avec demande de rançon

Les systèmes de Cloudflare analysent continuellement le trafic et déploient automatiquement des mesures d'atténuation lorsque des attaques DDoS sont détectées. Chaque client ayant été la cible d'une attaque DDoS est invité à répondre à une enquête automatisée, qui nous aide à mieux comprendre la nature de l'attaque et l'efficacité des mesures d'atténuation. Depuis plus de deux ans désormais, Cloudflare interroge les clients victimes d'attaques. Nous leur demandons notamment s'ils ont reçu une menace ou une demande de rançon. Au cours des deux années passées, nous avons recueilli en moyenne 187 réponses par trimestre. Les réponses à cette étude servent à calculer le pourcentage d'attaques DDoS avec demande de rançon.

Panorama des attaques DDoS sur la couche d'application

Les attaques DDoS sur la couche d'application (et, plus spécifiquement, les attaques DDoS HTTP) sont des cyberattaques qui cherchent généralement à perturber le fonctionnement de serveurs web en les rendant incapables de traiter les requêtes des utilisateurs légitimes. Si un serveur est bombardé de plus de requêtes qu'il ne peut en gérer, il abandonne les requêtes légitimes et peut même, dans certains cas, cesser de fonctionner entièrement, entraînant une dégradation des performances, voire une défaillance pour les utilisateurs légitimes.

Tendances concernant les attaques DDoS sur la couche applicative

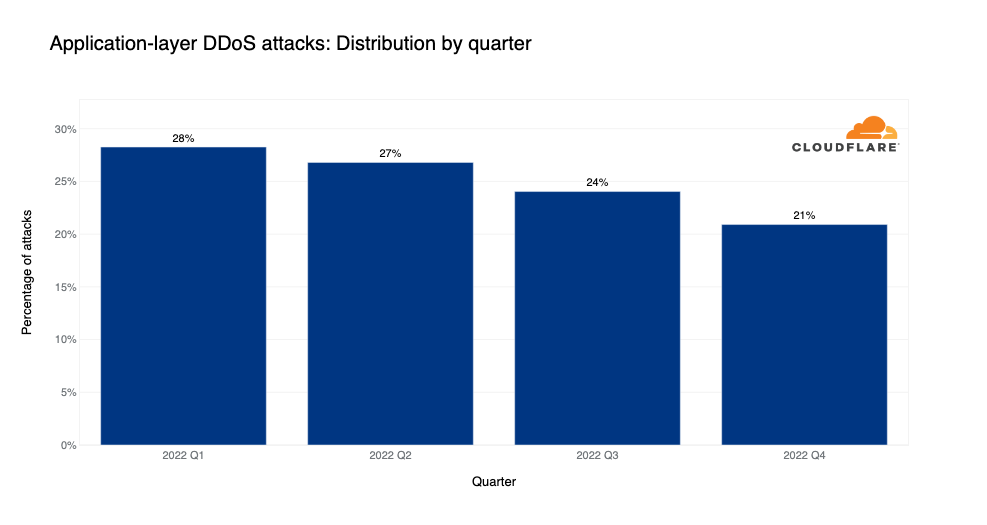

L'examen du graphique ci-dessous révèle une nette tendance à la baisse du nombre d'attaques observées chaque trimestre cette année. Toutefois, malgré cette tendance baissière, les attaques DDoS HTTP ont encore augmenté de 79 % par rapport au même trimestre l'année passée.

Secteurs cibles d'attaques DDoS sur la couche d'application

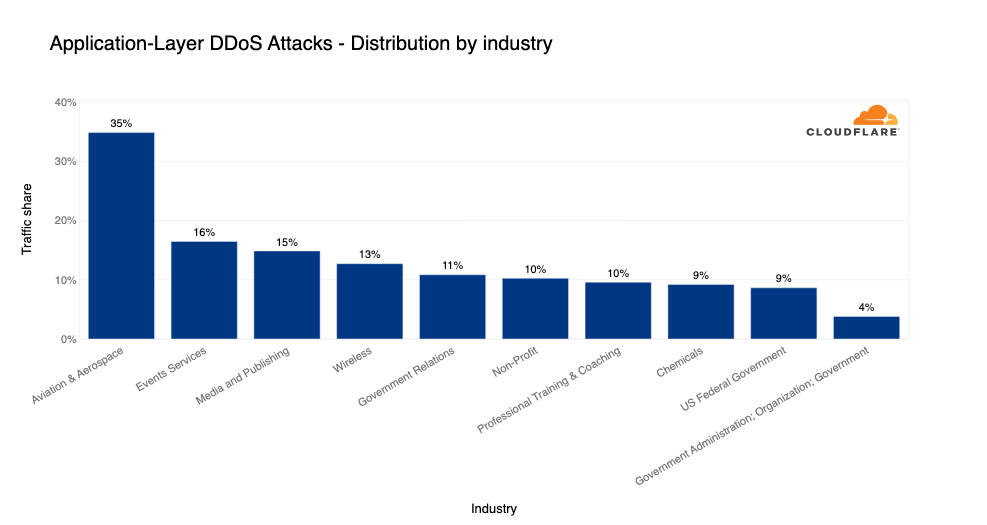

Au trimestre où de nombreux voyageurs partent en vacances, le secteur de l'aéronautique et de l'aérospatiale est celui qui a subi le plus d'attaques. Environ 35 % du trafic acheminé vers ce secteur faisait partie d'attaques DDoS HTTP. En deuxième position, dans le secteur des services événementiels, plus de 16 % du trafic était lié à des attaques DDoS HTTP.

Aux places suivantes se trouvaient les secteurs des médias et de l'édition, des technologies sans fil, des relations gouvernementales et des organisations à but non lucratif. Pour plus d'informations sur la façon dont Cloudflare protège les organisations à but non lucratif et de défense des droits de l'homme, consultez notre récente publication Impact Report.

Lorsque nous examinons les données par région, et après avoir exclu les secteurs génériques de l'industrie tels qu'Internet et les logiciels, nous constatons que le secteur des télécommunications était le plus ciblé en Amérique du Nord et en Océanie. En Amérique du Sud et en Afrique, le secteur de l'hôtellerie a été le plus fréquemment ciblé, tandis qu'en Europe et en Asie, les secteurs des jeux/jeux de hasard et des paris ont été les plus impactés. Au Moyen-Orient, enfin, c'est le secteur de l'éducation qui a subi le plus d'attaques.

Pays cibles d'attaques DDoS sur la couche d'application

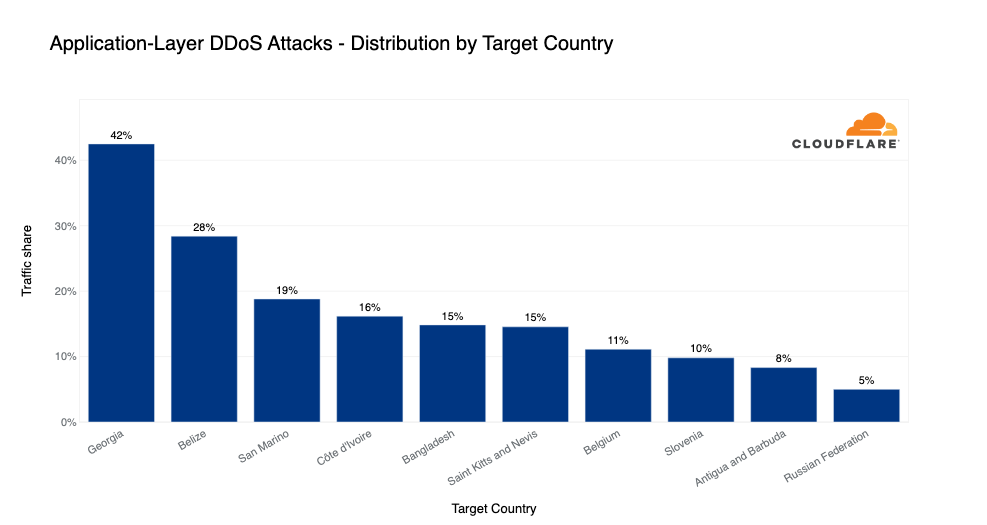

Le regroupement des attaques en fonction de l'adresse de facturation de nos clients nous permet de mieux comprendre les pays subissant les attaques les plus fréquentes. Au quatrième trimestre, plus de 42 % de l'ensemble du trafic acheminé vers les applications HTTP géorgiennes protégées par Cloudflare était lié à des attaques DDoS.

En deuxième position, près d'un tiers du trafic transmis aux entreprises situées à Belize était lié à des attaques DDoS ; à Saint-Marin, en troisième position, un peu moins de 20 % du trafic était lié à des attaques DDoS.

Source d'attaques DDoS sur la couche d'application

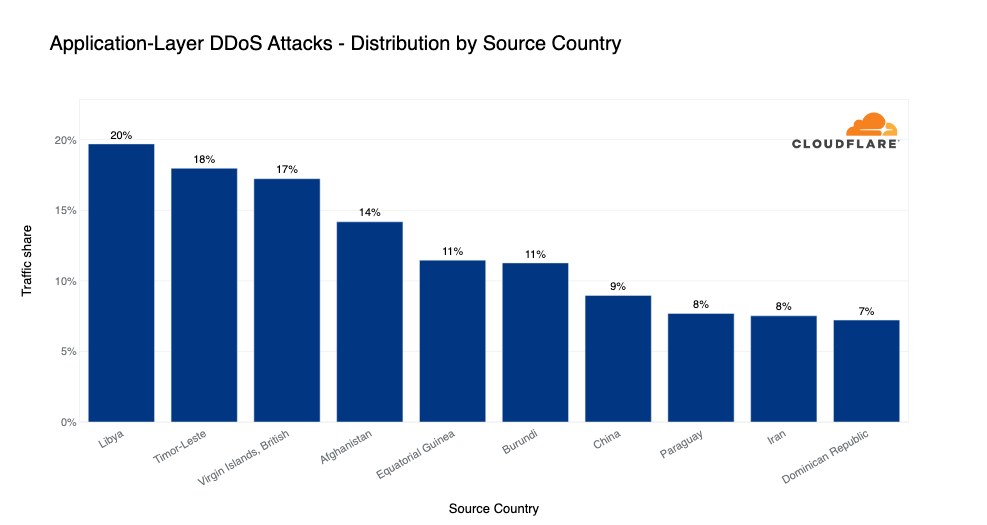

Une brève remarque avant de nous intéresser aux données : lorsque nous découvrons qu'un pays est une source majeure d'attaques DDoS, cela ne signifie pas nécessairement que les attaques sont lancées depuis ce pays. Le plus souvent, dans le cas des attaques DDoS, les acteurs malveillants lancent des attaques à distance, afin de tenter de dissimuler leur véritable localisation. Les principaux pays sources sont, le plus souvent, des indicateurs de l'existence de nœuds de botnet opérant depuis ces pays ; il peut s'agir de serveurs ou d'appareils IdO compromis.

Au quatrième trimestre, près de 20 % de la totalité du trafic provenant de Libye faisait partie d'une attaque DDoS HTTP. De même, 18 % du trafic provenant du Timor-Leste, un pays insulaire d'Asie du Sud-Est, situé juste au nord de l'Australie, était lié à une attaque. Le trafic lié aux attaques DDoS représentait également 17 % de l'ensemble du trafic provenant des îles Vierges britanniques, et 14 % de l'ensemble du trafic provenant d'Afghanistan.

Attaques DDoS sur la couche réseau

Si les attaques sur la couche d'application prennent pour cible l'application (la couche 7 du modèle OSI) exécutant le service auquel les utilisateurs finaux tentent d'accéder (HTTP/S, dans notre cas), les attaques DDoS sur la couche réseau ont pour but de surcharger l'infrastructure réseau (par exemple, les routeurs et les serveurs internes), ainsi que la liaison Internet elle-même.

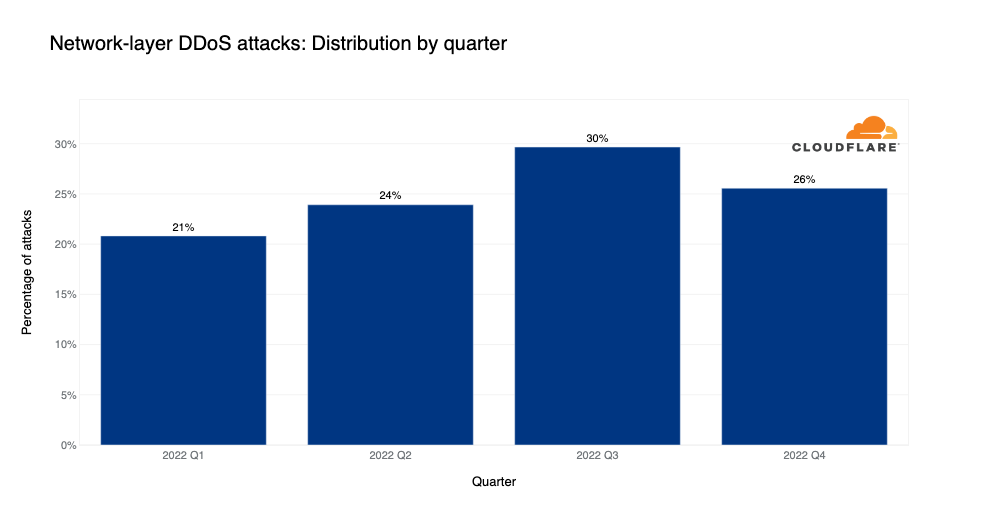

Tendances des attaques DDoS au niveau de la couche réseau

Après une année d'augmentation continue des attaques DDoS sur la couche réseau, au quatrième et dernier trimestre de l'année, le nombre d'attaques a diminué de 14 % par rapport au trimestre précédent et de 13 % par rapport à l'année précédente.

Approfondissons maintenant l'examen des données pour comprendre les différentes caractéristiques des attaques, telles que les débits volumétriques et les durées des attaques, les vecteurs d'attaque et les menaces émergentes.

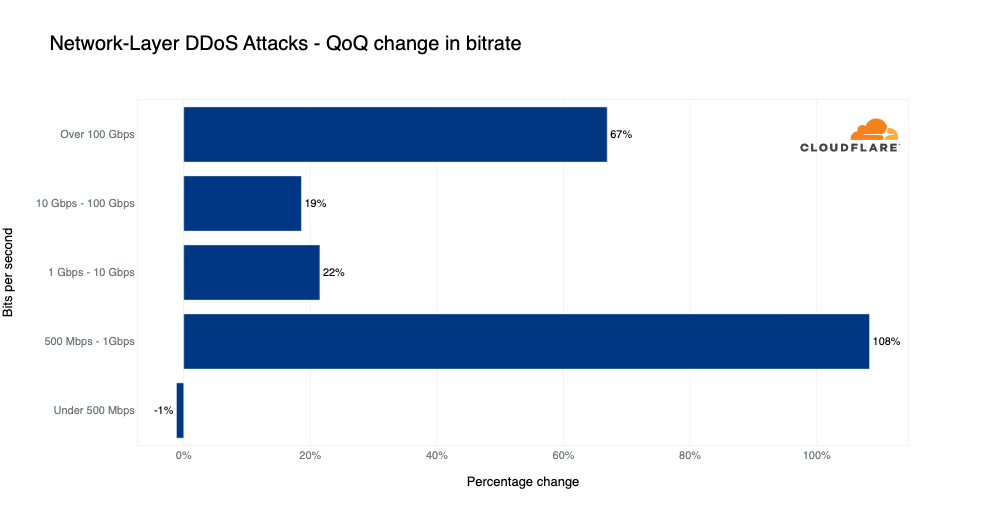

Débit des attaques DDoS

Bien que l'immense majorité des attaques soient relativement brèves et de faible ampleur, ce trimestre, nous avons constaté un pic d'attaques plus longues et plus importantes. Le nombre d'attaques DDoS volumétriques sur la couche réseau et dont le débit dépassait 100 Go/s a augmenté de 67 % par rapport au trimestre précédent. De même, les attaques situées dans une plage de 1 à 100 Gb/s ont augmenté d'environ 20 % par rapport au trimestre précédent, tandis que les attaques de 500 Mb/s à 1 Gb/s ont augmenté de 108 % par rapport au trimestre précédent.

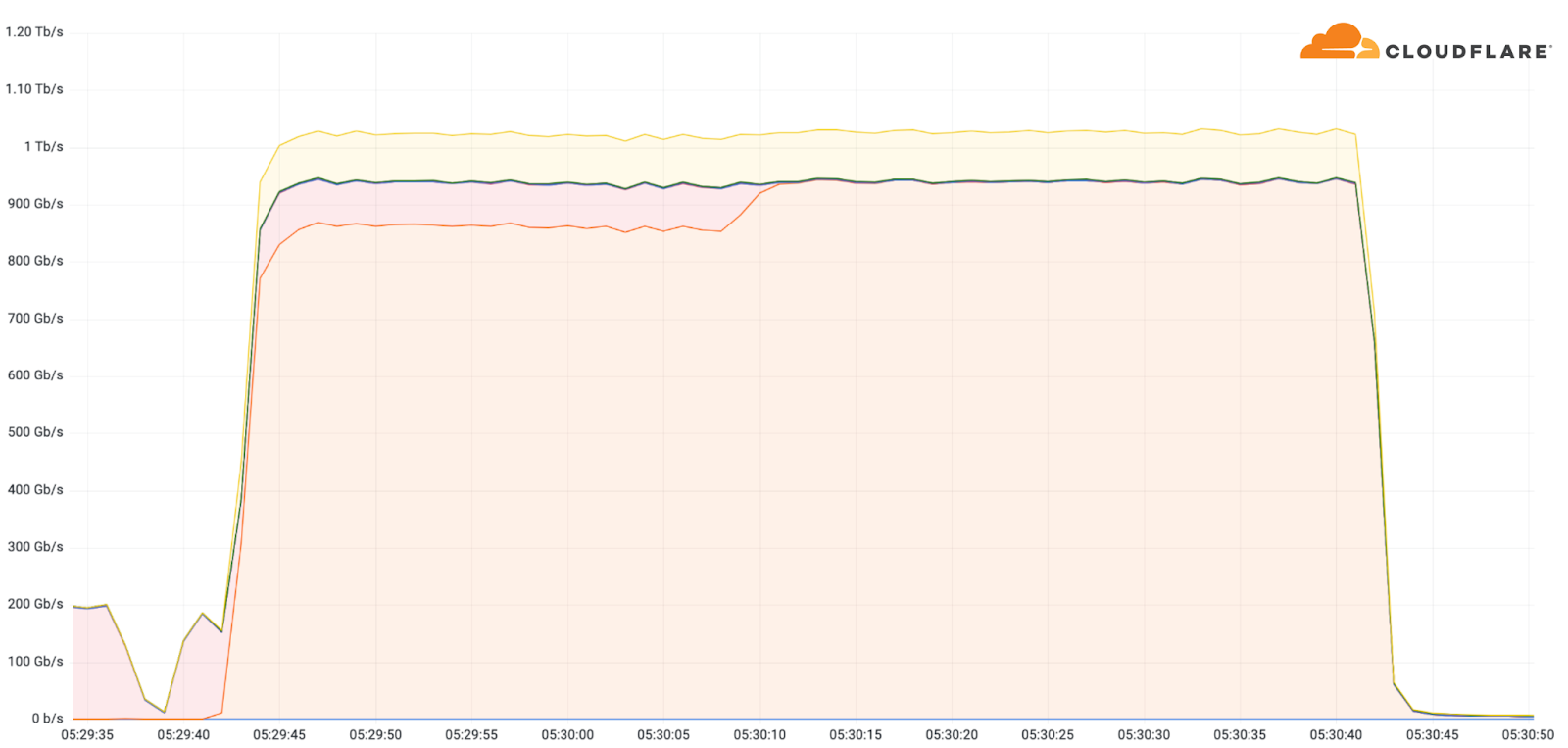

Vous pouvez voir ci-dessous un exemple d'une de ces attaques de plus de 100 Gb/s, qui s'est déroulée la semaine suivant Thanksgiving. Il s'agissait d'une attaque DDoS de 1 Tb/s, qui visait un fournisseur d'hébergement situé en Corée. Cette attaque particulière était du type ACK flood, et a duré près d'une minute. Puisque le fournisseur d'hébergement utilisait Magic Transit, le service de protection contre les attaques DDoS sur la couche 3 de Cloudflare, l'attaque a été automatiquement détectée et atténuée.

Tandis que les attaques à débit binaire élevé visent généralement à encombrer la connexion Internet, afin de provoquer un événement de déni de service, les attaques à débit de paquets élevé tentent de provoquer une défaillance des équipements inline. Si une attaque transmet plus de paquets que vous ne pouvez en gérer, les serveurs et autres équipements en ligne risquent de ne pas être en mesure de traiter le trafic légitime des utilisateurs, voire de cesser de fonctionner.

Durée des attaques DDoS

Au quatrième trimestre, le nombre d'attaques plus brèves, d'une durée inférieure à 10 minutes, a diminué de 76 % par rapport au trimestre précédent, tandis que le nombre d'attaques plus longues a augmenté. Plus particulièrement, le nombre d'attaques d'une durée de 1 à 3 heures a augmenté de 349 % par rapport au trimestre précédent, tandis que le nombre d'attaques durant plus de trois heures a augmenté de 87 % par rapport au trimestre précédent. La plupart des attaques (plus de 67 %) ont duré de 10 à 20 minutes.

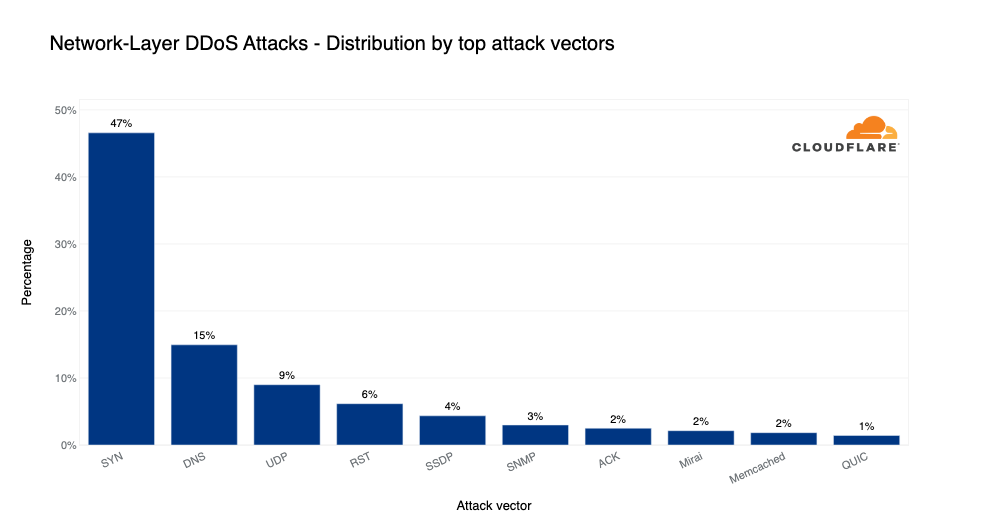

Vecteurs d'attaques DDoS

Nous utilisons le terme « vecteur d'attaque » pour décrire la méthode d'une attaque. Au quatrième trimestre, les attaques SYN flood sont restées la méthode de prédilection des acteurs malveillants ; en réalité, près de la moitié de la totalité des attaques DDoS sur la couche réseau étaient des attaques SYN flood.

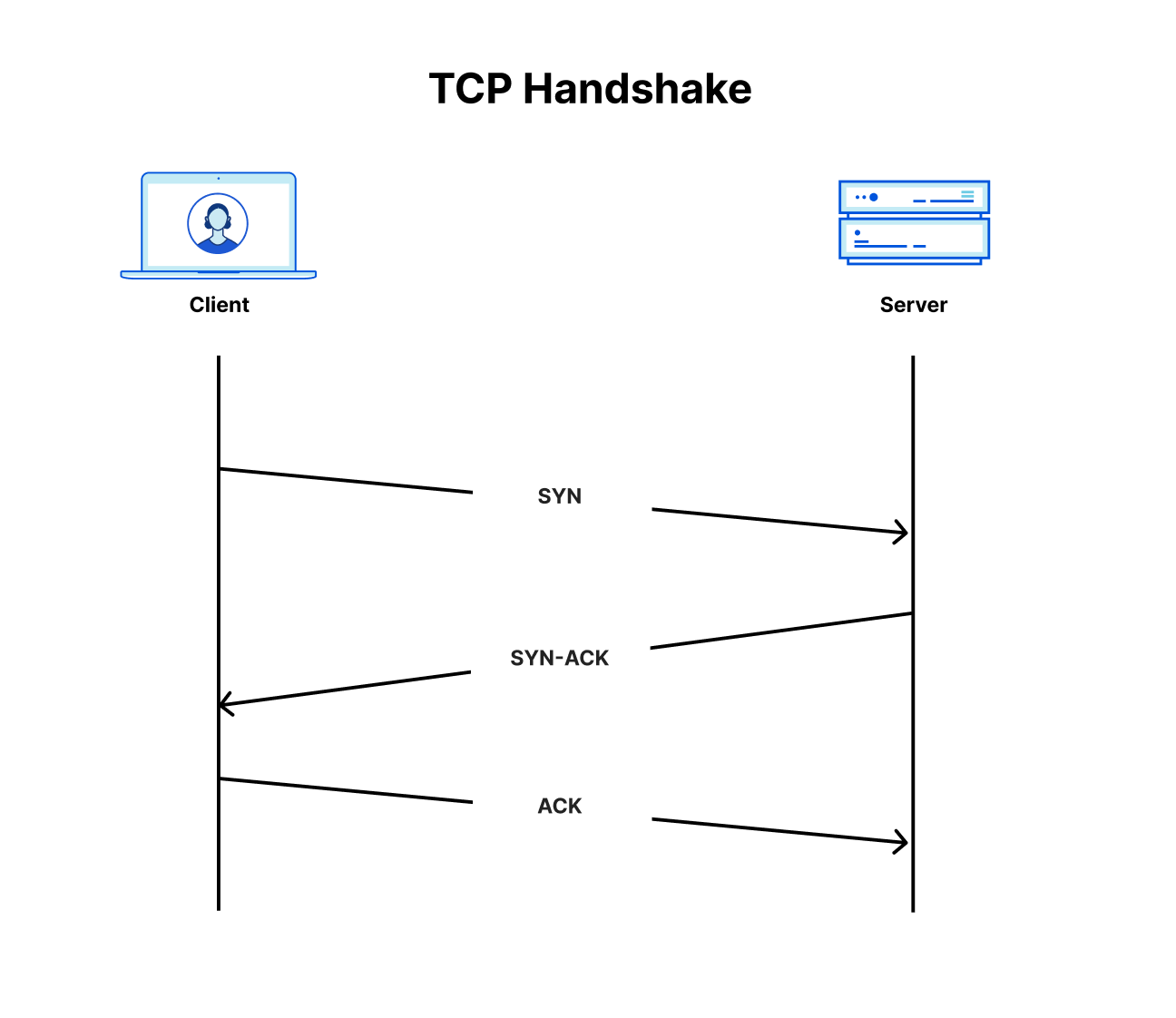

En résumé, les attaques SYN flood consistent à provoquer un déluge de paquets SYN (des paquets TCP avec un identificateur Synchronize activé, c'est-à-dire un bit défini sur 1). Les attaques SYN flood exploitent le caractère dynamique de la négociation TCP en trois temps, qui permet d'établir une connexion entre un serveur et un client.

Dans un premier temps, le client envoie un paquet SYN, auquel le serveur répond avec un paquet Synchronize-Acknowledgment (SYN/ACK), puis attend le paquet Acknowledgment (ACK) du client. Une certaine quantité de mémoire est allouée à chaque connexion. Lors d'une attaque SYN flood, les adresses IP source peuvent être usurpées (altérées) par l'acteur malveillant, ce qui amène le serveur à répondre avec les paquets SYN/ACK aux adresses IP usurpées, qui ignorent très probablement le paquet. Le serveur attend alors naïvement des paquets ACK qui n'arrivent jamais pour finaliser la négociation. Après un certain temps, le délai d'attente du serveur expire, et les ressources correspondantes sont libérées. Cependant, si le nombre de paquets SYN est suffisamment élevé et ces paquets sont envoyés en peu de temps, leur nombre peut suffire à épuiser les ressources du serveur et à le rendre incapable de gérer les connexions légitimes des utilisateurs, voire à provoquer son arrêt.

Après les attaques SYN flood, dont la part a considérablement diminué, les attaques DNS flood et les attaques par amplification arrivent en deuxième position, représentant environ 15 % de toutes les attaques DDoS sur la couche réseau. Et en troisième position, les attaques DDoS et flood basées sur le protocole UDP, avec une part de 9 %.

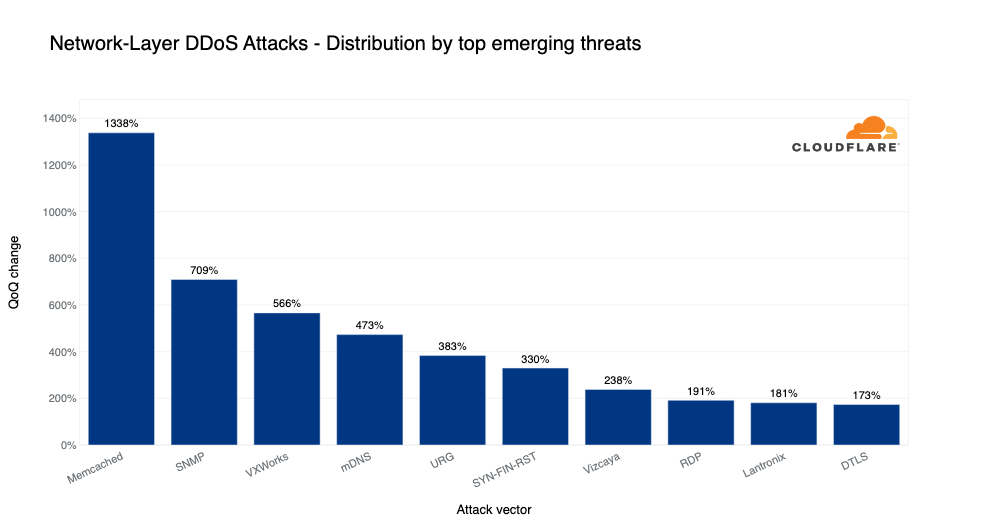

Menaces DDoS émergentes

Au quatrième trimestre, les attaques DDoS Memcached ont connu la plus forte croissance, avec une augmentation de 1 338 % par rapport au trimestre précédent. Memcached est un système de mise en cache de base de données conçu pour accélérer le fonctionnement des sites web et des réseaux. Les serveurs Memcached prenant en charge le protocole UDP peuvent être utilisés de manière abusive, afin de lancer des attaques DDoS par amplification/réflexion. Dans ce cas précis, l'acteur malveillant demande du contenu au système de mise en cache en usurpant l'adresse IP de la victime, qu'il utiliser comme adresse IP source dans les paquets UDP. La victime est alors submergée sous un déluge de réponses Memcached, qui peuvent être amplifiées selon un facteur pouvant atteindre × 51 200.

En deuxième position, les attaques DDoS basées sur le protocole SNMP ont augmenté de 709 % par rapport au trimestre précédent. SNMP (Simple Network Management Protocol) est un protocole basé sur UDP, fréquemment utilisé pour la recherche et la découverte d'appareils connectés au réseau, tels que des imprimantes, des commutateurs, des routeurs et des pare-feu sur un réseau domestique ou d'entreprise, sur le port UDP 161, bien connu. Lors d'une attaque par réflexion SNMP, un acteur malveillant transmet aux appareils connectés au réseau un grand nombre de requêtes SNMP, dont les paquets comportent une adresse IP usurpée (celle de la cible) ; les appareils répondent alors à l'adresse de cette cible. Le grand nombre de réponses provenant des appareils connectés au réseau provoque un événement de déni de service sur le réseau ciblé.

En troisième position, les attaques DDoS basées sur VxWorks ont augmenté de 566 % par rapport au trimestre précédent. VxWorks est un système d'exploitation en temps réel (RTOS, Real-Time Operating System) souvent utilisé dans les systèmes embarqués, tels que les appareils connectés à l'Internet des Objets (IdO). Il est également utilisé dans les équipements de connectivité réseau et de sécurité tels que les commutateurs, les routeurs et les pare-feu. Par défaut, il dispose d'un service de débogage, qui permet non seulement à quiconque d'intervenir pratiquement à sa convenance sur ces systèmes, mais qui peut également être utilisé pour lancer des attaques DDoS par amplification. Cette exploitation d'une vulnérabilité (CVE-2010-2965) a été exposée dès 2010 et, comme nous pouvons le constater, elle est toujours utilisée « dans l'environnement » pour lancer des attaques DDoS.

Secteurs cibles d'attaques DDoS sur la couche réseau

Au quatrième trimestre, le secteur de la gestion de l'éducation a observé le pourcentage le plus élevé de trafic lié à des attaques DDoS sur la couche réseau : 92 % de l'ensemble du trafic acheminé vers ce secteur de l'industrie était lié à des attaques DDoS sur la couche réseau.

Juste derrière, en deuxième et troisième position, le secteur des technologies de l'information et services de l'information, ainsi que le secteur des relations et communications publiques ont également enregistré une quantité considérable d'attaques DDoS sur la couche réseau (environ 73 %). Les secteurs de la finance, des jeux/jeux de hasard et jeux d'argent et des cabinets médicaux se sont classés après, environ un tiers de leur trafic étant signalé comme lié à une attaque.

Secteurs cibles d'attaques DDoS sur la couche réseau

Le regroupement des attaques en fonction du pays de facturation de nos clients nous permet de comprendre quels pays subissent le plus d'attaques. Au quatrième trimestre, un pourcentage sidérant (93 %) du trafic transmis aux propriétés Internet chinoises protégées par Cloudflare faisait partie d'attaques DDoS sur la couche réseau.

À la deuxième place, pour les propriétés Internet lituaniennes protégées par Cloudflare, nous avons observé que 87 % du trafic faisait partie d'attaques DDoS sur la couche réseau. Ensuite venaient la Finlande, Singapour et Taïwan, avec le pourcentage le plus élevé de trafic d'attaque.

Source d'attaques DDoS sur la couche d'application

Au niveau de la couche d'application, nous avons utilisé les adresses IP des acteurs malveillants pour comprendre le pays d'origine des attaques. En effet, cette couche rend impossible l'usurpation (c'est-à-dire la modification) d'adresses IP. En revanche, sur la couche réseau, les adresses IP sources peuvent être usurpées. Ainsi, au lieu de nous fier aux adresses IP pour comprendre la source, nous utilisons l'emplacement de nos datacenters où ont été ingérés les paquets des attaques. Nous sommes en mesure d'obtenir une précision géographique grâce à notre réseau mondial couvrant de plus de 275 sites dans le monde.

Au quatrième trimestre, plus de 52 % du trafic ingéré dans notre datacenter basé au Botswana était lié à une attaque. Non loin derrière, plus de 43 % du trafic en Azerbaïdjan était faisait partie d'une attaque ; viennent ensuite le Paraguay, la Palestine, le Laos et le Népal.

Veuillez noter que les fournisseurs d'accès Internet peuvent parfois acheminer différemment le trafic, ce qui peut fausser les résultats. Par exemple, le trafic en provenance de Chine peut être acheminé via la Californie, pour différentes raisons opérationnelles.

Comprendre le panorama des menaces DDoS

Ce trimestre, les attaques plus longues et plus importantes sont devenues plus fréquentes. La durée des attaques a augmenté dans tous les secteurs, les attaques volumétriques ont fortement progressé et les attaques DDoS avec demande de rançon ont continué à augmenter. Pendant les fêtes de fin d'année 2022, les secteurs les plus fréquemment ciblés par les attaques DDoS au niveau de la couche d'application étaient l'aéronautique/l'aérospatiale et les services événementiels. Les attaques DDoS sur la couche réseau ont ciblé des entreprises de jeux/jeux de hasard et jeux d'argent, de finance et de gestion de l'éducation. Nous avons également constaté une évolution au regard des principales menaces émergentes, tandis que la prévalence des attaques DDoS basées sur Memcached continuait à augmenter.

Il est vital pour les organisations de toute taille de se défendre contre les attaques DDoS. Si les attaques sont lancées par des humains, elles sont mises en œuvre par des bots – et pour avoir le dessus sur ces derniers, il est nécessaire de combattre le feu par le feu. Les processus de détection et d'atténuation doivent être aussi automatisés que possible, car s'en remettre uniquement aux humains constitue un désavantage pour les défenseurs. Les systèmes automatisés de Cloudflare détectent et atténuent les attaques DDoS en permanence pour nos clients, afin de leur épargner cette tâche.

Au fil des ans, il est devenu plus facile et plus abordable pour les pirates et les « pirates à louer » de lancer des attaques DDoS, qui sont donc devenues plus accessibles. Toutefois, malgré la simplification du processus pour les acteurs malveillants, nous souhaitons nous assurer qu'il soit encore plus simple (et gratuit) pour les défenseurs des entreprises de toutes tailles de se protéger contre les attaques DDoS de tous types. Nous proposons une protection anti-DDoS totalement illimitée et sans surcoût lié à l'utilisation gratuitement à l'ensemble de nos clients depuis 2017, lorsque nous avons lancé le concept. La mission de Cloudflare consiste à bâtir un meilleur Internet, c'est-à-dire un Internet plus sécurisé, plus rapide et plus fiable pour tous, même face aux attaques DDoS.

Inscrivez-vous pour assister au webinaire DDoS Trends Webinar et en apprendre davantage sur les menaces émergentes et comment vous défendre contre elles.